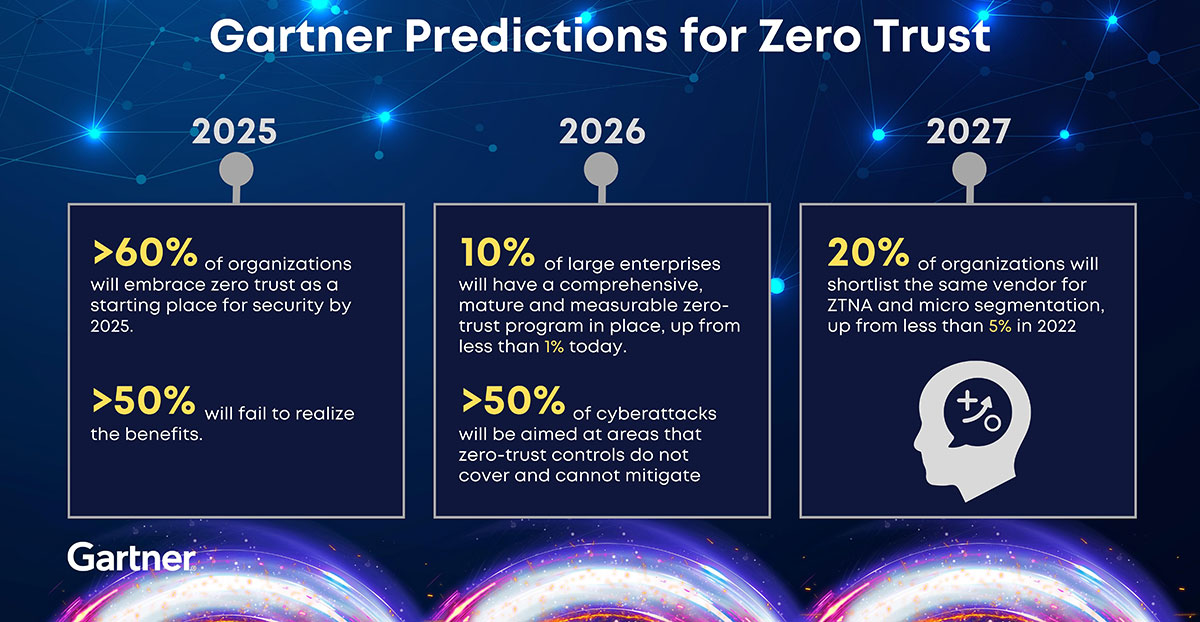

Zero Trust จัดเป็นกลยุทธ์ลดความเสี่ยงที่สำคัญที่สุดขององค์กรส่วนใหญ่ แต่มีองค์กรไม่กี่แห่งเท่านั้นที่ดำเนินการ Zero-Trust ได้สำเร็จ การ์ทเนอร์ อิงค์ คาดการณ์ว่าภายในปี 2569 ประมาณ 10% ขององค์กรขนาดใหญ่จะมีโปรแกรม Zero-Trust ที่ใช้ได้อย่างสมบูรณ์และวัดผลได้ เพิ่มขึ้นจาก ณ ปัจจุบันที่มีไม่ถึง 1%

การ์ทเนอร์ให้คำจำกัดความของ Zero Trust ว่าเป็นกระบวนการด้านความปลอดภัยที่สามารถระบุผู้ใช้และอุปกรณ์ได้อย่างชัดเจน พร้อมยังให้สิทธิ์การเข้าถึงในขอบเขตที่เหมาะสม เพื่อให้ธุรกิจสามารถดำเนินการได้โดยลดแรงเสียดทานให้น้อยที่สุดและมีความเสี่ยงต่าง ๆ ลดลง

จอห์น วัตส์ รองประธานฝ่ายวิจัยของ การ์ทเนอร์ กล่าวว่า “หลายองค์กรติดตั้งโครงสร้างพื้นฐานด้วยโมเดลความปลอดภัยที่คลุมเครือแทนที่จะเลือกใช้โมเดลที่มีความชัดเจน เพื่อให้การเข้าถึงและการดำเนินงานสำหรับพนักงานและตัวงานได้ง่าย ซึ่งแฮกเกอร์จะใช้จุดนี้เพื่อติดตั้งมัลแวร์ จากนั้นขยายวงการโจมตีให้กว้างขึ้นเพื่อให้บรรลุเป้าหมายที่วางไว้ Zero-Trust คือการเปลี่ยนแปลงแนวคิดสำหรับจัดการกับภัยคุกคามเหล่านี้ โดยอาศัยการประเมินอย่างต่อเนื่อง การคำนวณที่ชัดเจน และการกำหนดระดับความไว้วางใจที่ปรับเปลี่ยนได้ (Adaptive Trust) ระหว่างผู้ใช้ อุปกรณ์ และทรัพยากร”

ผู้บริหารด้านความปลอดภัยข้อมูล (หรือ CISO) และผู้นำด้านการบริหารความเสี่ยงจำเป็นอย่างยิ่งต้องเริ่มพัฒนากลยุทธ์ Zero-Trust ที่มีประสิทธิภาพ พร้อมสร้างสมดุลระหว่างความต้องการด้านความปลอดภัยกับความจำเป็นการดำเนินธุรกิจเพื่อช่วยให้องค์กรดำเนินการตามขอบเขตการใช้งาน Zero-Trust ได้อย่างสมบูรณ์แบบ

“นั่นหมายถึงการเริ่มต้นด้วยการสร้างกลยุทธ์ขององค์กร พร้อมกำหนดขอบเขตของโปรแกรม Zero-Trust เมื่อมีการกำหนดกลยุทธ์ดังกล่าวพร้อมแล้ว ผู้บริหาร CISO และผู้นำด้านการบริหารความเสี่ยงขององค์กรจะต้องเริ่มด้วยการระบุตัวตน ซึ่งเป็นพื้นฐานของ Zero-Trust และนอกเหนือจากการปรับปรุงทางด้านเทคโนโลยีแล้ว ยังหมายรวมถึงด้านบุคลากรและกระบวนการในการสร้างโปรแกรมการจัดการข้อมูลประจำตัวเหล่านั้นด้วย” วัตส์กล่าวเพิ่มเติม

“อย่างไรก็ตาม ผู้บริหาร CISO และผู้นำด้านการบริหารความเสี่ยง ไม่ควรคิดไปเองว่า Zero-Trust จะช่วยขจัดภัยคุกคามทางไซเบอร์ให้หมดสิ้นไป แต่ Zero-Trust ช่วยลดความเสี่ยงและจำกัดวงผลกระทบของการโจมตีได้”

นักวิเคราะห์ของการ์ทเนอร์ คาดการณ์ว่าจนถึงปี 2569 การโจมตีทางไซเบอร์มากกว่าครึ่งจะมุ่งไปยังเป้าหมายที่มาตรการรักษาความปลอดภัย Zero-Trust ยังไม่ครอบคลุมและเข้าไปช่วยบรรเทาความเสี่ยงไม่ได้

เจเรมี่ เดอฮูน รองประธานฝ่ายวิจัยของการ์ทเนอร์ กล่าวว่า “พื้นที่การถูกโจมตีขององค์กรกำลังขยายตัวอย่างรวดเร็ว และมุ่งไปที่สินทรัพย์และช่องโหว่ที่อยู่นอกขอบเขตของสถาปัตยกรรม Zero-Trust (ZTAs) โดยมันสามารถมาในรูปแบบของงานสแกนและใช้ประโยชน์จากช่องทางการพัฒนา APIs ที่เปิดแบบสาธารณะหรือการพุ่งเป้าไปยังพนักงานโดยผ่านเทคนิคการหลอกลวงให้เหยื่อเปิดเผยข้อมูล (Social Engineering) การกลั่นแกล้งหรือใช้ประโยชน์จากข้อบกพร่องเนื่องจาก “ช่องทางลัด” ที่พนักงานเป็นผู้สร้างเอง เพื่อหลบเลี่ยงมาตรการความปลอดภัยของ Zero-Trust ที่เข้มงวด”

การ์ทเนอร์แนะนำองค์กรธุรกิจให้หันมาปรับใช้แนวทาง Zero-Trust เพื่อลดความเสี่ยงในสินทรัพย์ที่มีความเปราะบางเป็นลำดับแรก เนื่องจากเป็นจุดสำคัญสุดที่จะเกิดความเสี่ยง อย่างไรก็ตามแนวทาง Zero Trust ไม่ได้ช่วยแก้ปัญหาความต้องการด้านความปลอดภัยทั้งหมด ผู้บริหาร CISO และผู้นำด้านการบริหารความเสี่ยงยังต้องใช้โปรแกรม Continuous Threat Exposure Management (CTEM) เพื่อปรับปรุงรายการทรัพย์สิน พร้อมปรับระดับการเปิดช่องให้การคุกคามใด ๆ ที่อยู่นอกขอบเขตของ ZTA